WSH RAT分析报告

经过分析,该恶意样本是一个js脚本(伪装成.sct文件),当该样本执行起来,会再释放出两个js文件,并添加开机自启动,感染可移动设备(也通过可移动设备进行传播),并与两个C&C服务器进行交互,从C&C服务器上接收指令,执行不同的操作。其远控功能完事,能释放多种模块,执行不同的指令等。

sample远控分析报告

经过分析,该病毒样本是一个远控与蠕虫病毒的结合体,通过弱口令进行爆破局域网内的主机,进行传播。并通过访问两个C&C服务器接收远程指令,根据接收到的指令执行不同的操作,包括:下载文件并执行,更新自身,DDOS等任务。

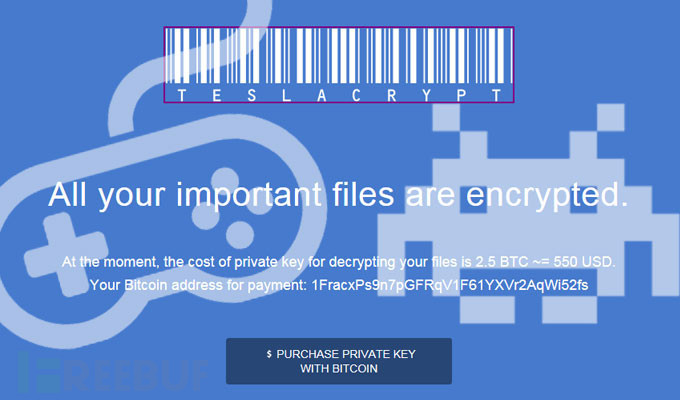

TeslaCrypt勒索病毒

该病毒原名为TeslaCrypt勒索病毒,勒索信息中提示是通过RSA加密算法进行加密的,但通过分析,发现该样本是通过AES加密算法对文件进行大量的加密操作,从而进行勒索。由于他的主密钥已经由开发者公布,故该勒索病毒是可以进行解密的。