永恒之蓝下载器blackball分析报告

在为客户进行远程排查时,提取到名为blackball的Powershell恶意挖矿程序,经分析关联到一个长期活跃的样本家族,最早出现于2018年。此次的样本较历史版本增加了SMBv3漏洞扫描等模块(便于后续版本漏洞利用),为该家族的最新变种。

CVE-2017-11882漏洞分析及复现

CVE-2017-11882漏洞属于缓冲区溢出类型的漏洞,攻击者可利用此漏洞实现任意代码执行,并且隐蔽性极高。该漏洞通杀目前被广泛使用的Office 2003到2016的所有版本。漏洞产生原因是由于EQNEDT32.EXE(Office自带的公式编辑器)进程在读入包含MathType的ole数据时,再拷贝公式名称(Font Name 数据)时没有对名称长度进行校验,从而导致缓冲区溢出,最终通过覆盖其函数的返回地址,实现任意代码执行的。

WFP网络过滤驱动分析报告

该Rootkit样本是一个基于WFP框架的网络过滤驱动,在特定的网络分层中设置过滤器,对特定网络数据进行过滤。https://cdn.jsdelivr.net/gh/Azha0/ImgHosting@1.1/BlogImg/myimg/postimg/rootkit.jpg

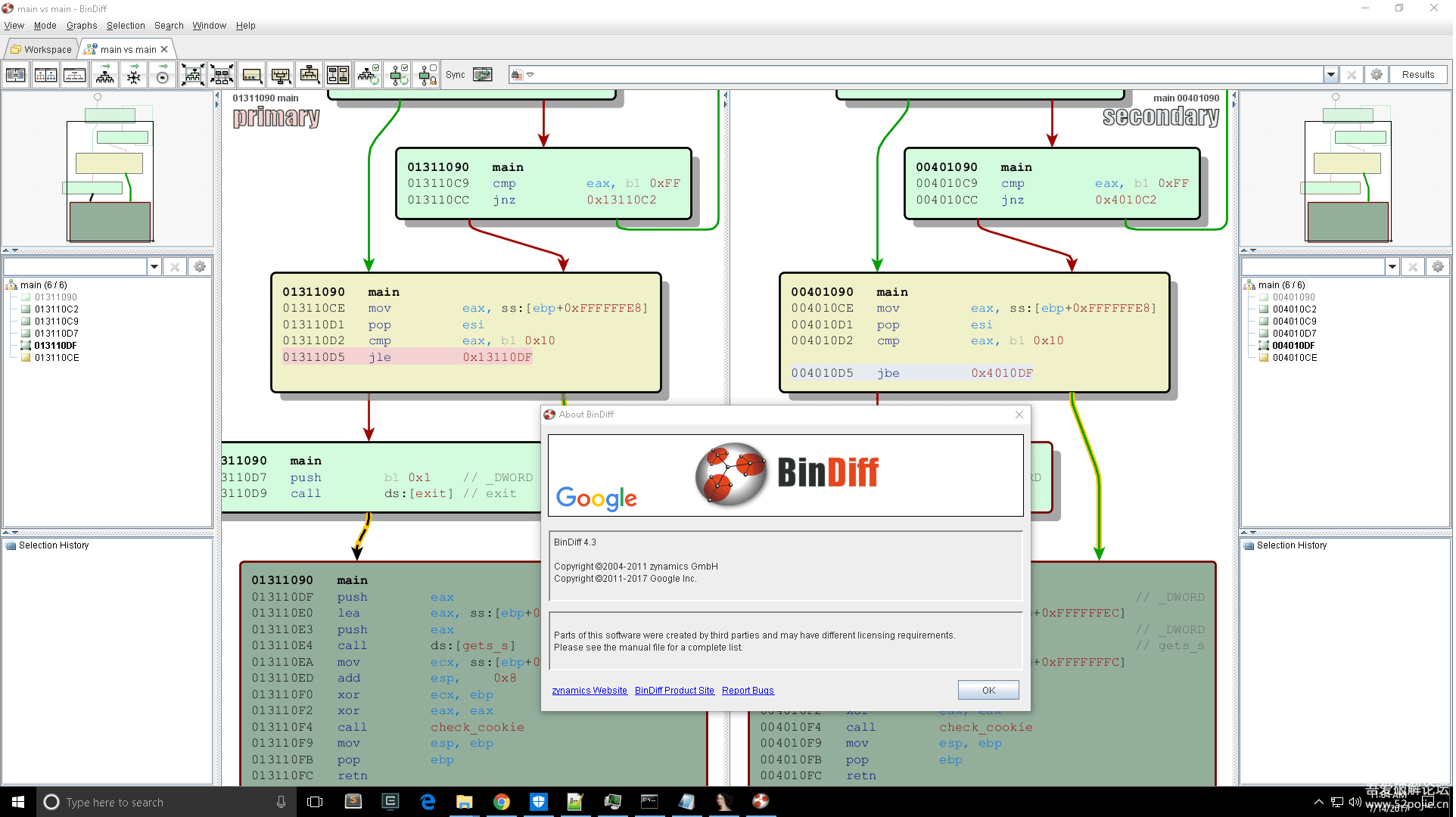

使用BinDiff分析补丁文件

BinDiff 是给安全研究人员用于进行二进制文件分析和对比的工具,主要用于漏洞分析,可以用此工具对比补丁前后文件的区别。

公式编辑器漏洞利用样本分析

在3月30号的发现了一起`CVE-2017-1182`漏洞利用的告警事件。经过分析,该告警事件是利用了公式编辑器的漏洞,通过执行精心构造好的shellcode,来下载远控并运行。

QQ_Proctect分析报告

该样本通过运行带有签名的PE文件,来释放并加载名为QQ_Protect.sys的文件。该驱动文件会监控部分浏览器进程,通过篡改进程启动参数,来实现主页劫持的目的。其中还将ShellCode注入到Winlogon中,来下载要修改的主页配置信息。

VScode+Python环境配置

人生苦短,我用Python。本文主要介绍用 VScode 来编写python脚本。

VScode+Git使用说明

本文将简单介绍一下用VScode来使用Git.

VScode调试恶意PowerShell样本

这些年无文件(Fileless)和不落地(Living off the Land)攻击已经非常流行,几乎成为攻击者的标配。PowerShell就是无文件攻击中比较常用的手法,并且其往往进行了多次混淆,使得分析起来十分不便。因此当能够调试PowerShell脚本时,分析的效率便会事半功倍。本文就主要介绍如何通过配置VScode来调试PowerShell脚本。

双机调试环境搭建

使用 VMware + win10 + VirtualKD + windbg 搭建双机内核调试环境